CTF笔记 MISC#2 流量分析工具(Wireshark)简单使用总结&PNG格式标准

流量分析工具(Wireshark)在CTF比赛中的MISC的类别下,流量分析是一项十分重要的考察方向。

通常比赛中会提供一个流量数据包文件(PCAP/PCAPNG),让选手对该数据包分析来获得flag。

Wireshark是目前使用最广泛功能基本上最强大的开源网络封包分析软件,也叫小鲨鱼。

Wireshark可以用来抓取流量包也可以用来对抓取到的流量包(pcap/pcapng文件)进行解析。

CTF比赛中,一般使用Wireshark解决流量分析类题目。

界面

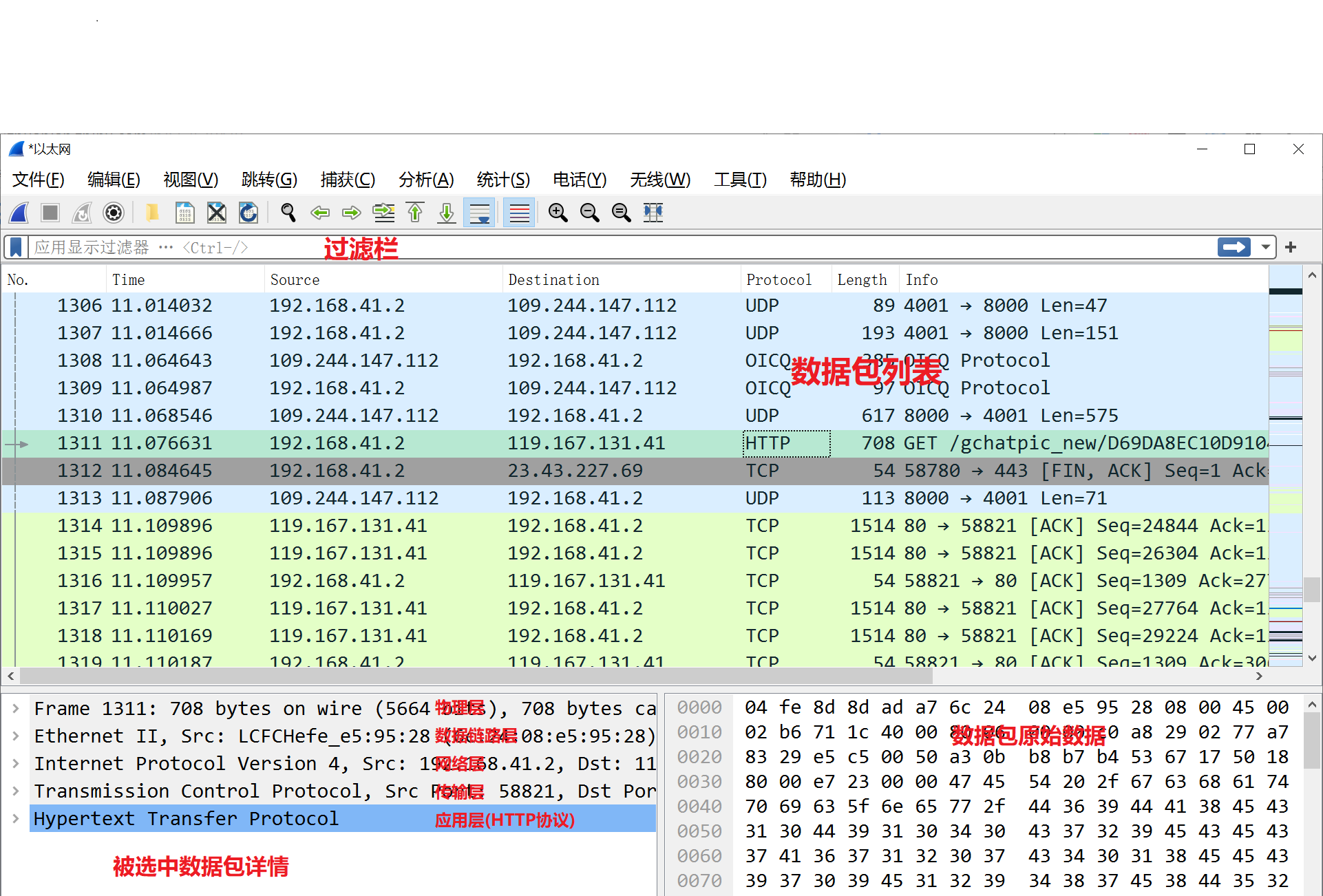

开始抓包或者将一个已经打包好的流量包文件使用Wireshark打开后便会出现这样的界面。

其中,过滤栏、数据列表、数据包详情、原始数据四部分最为重要。

在数据列表中,各类型的数据包会被着上如下所示的不同颜色,可以方便我们快速判断数据包类别。

过滤器(过滤栏)初使用wireshark时,由于目前计算机网络会在同时段内进行大量的数据交互,你将会得到大量的冗余数据包列表,以至于很难找到自己真正需要的数据包部分。

而流量分析题目最复杂的地方,便是靠大量冗余数据包进行混淆而使得真正包含flag相关内容的数据包被隐藏。这 ...

CTF笔记 MISC#1 从第一次MISC出题开始——PNG图片隐写部分思路和原理

从第一次MISC出题开始——起因升入大二之后的第一次招新赛让我有了出题给别人做的机会,那就从这道题(SSSCTF 2023 MISC–未经禁止,允许垂钓!)的出题思路开始说起吧。

这道题是一道稍微有些奇怪的图片隐写题。起因是我从体育馆回到宿舍路过湖边的时候看到了这个标语牌“未经允许,禁止垂钓”,但是脑回路不正常的我却将其读成了“未经禁止,允许垂钓”,这便成了一个笑话。回去之后,我在用010editor看hex数据解题的时候突然发现整整齐齐的hex数据似乎也可以被像我读那个标语牌一样重新排列,于是就有了出题思路。

题目解析

我将一个转换成base64编码的flag保存成了png图片的形式,并通过脚本将其中的hex数据进行了以32为单位的重排,重排规律也就和我乱读标语牌的顺序一样,前16位读两个,后16位再读两个,如果用010editor每行16的形式来看的话就是第一排读两个第二排再读两个往后推进。而这题的解题过程也很简单,就是把这一段数据写一个把数据重新逆向排列好的脚本之后保存为文件打开即可,这题出题的本意也是为了让新生熟悉010editor的用法和锻炼新生的脚本写作能力。

而为了降低 ...

个人网站搭建过程(免费) 使用Hexo+GitHub pages框架

起因其实之前一直有过搭一个自己的网站的想法,但之前从没接触过web知识,认为门槛比较高就没去尝试。

在学长的建议之下了解了GitHub pages和Hexo 尝试之后发现简单又方便,并且最重要的详细教程全网都是,于是顺理成章的完成了网站的搭建。

主要参考的文章有:

GitHub Pages + Hexo搭建个人博客网站,史上最全教程

环境准备安装Git和NodeJSGit用于把本地代码部署到GitHub上,NodeJS是Hexo的前置。

在NodeJS安装时会同时安装上npm

此处我参考了以下两篇文章

Git安装(Windows)

NodeJS安装及配置(Windows)

安装HexoHexo 是一个基于NodeJS的静态博客网站生成器,对于我这种萌新来说十分友好,进行简单的配置之后就可以生成一个看起来很炫酷的博客网站。官网在这里 重要的是开源而且免费 免费 免费

此处打开cmd输入

1npm install -g hexo-cli

等一会就自动安装完成了,教程是这么说的但是我前几次安装都没继续进行下去。

后来发现是npm墙内连接十分不稳定,打开梯子就解决了。

安装完成之后在cmd输 ...